情報漏洩一発アウト時代の「パスキー」導入術――中小IT企業が取引先を守る損失回避戦略

パスワード依存からの脱却が進んでいます。パスキーは便益の技術であると同時に、失敗したときの損失を最小に抑える設計思想でもあります。導入が広がる今こそ、中小企業の社長やIT・ソフトウェア担当者が「人と技術の距離」を経営目線で測り直すことが重要です。

【目次】

- 導入:変化の波を捉える視点

- 現状分析:産業・制度・技術の交差点

- 国内外の比較事例

- データが示す課題と兆し

- 技術革新の裏側にある倫理

- 提言:次の10年に備えるために

- まとめ:AIと人間の未来共創

- 付録:参考・出典

導入:変化の波を捉える視点

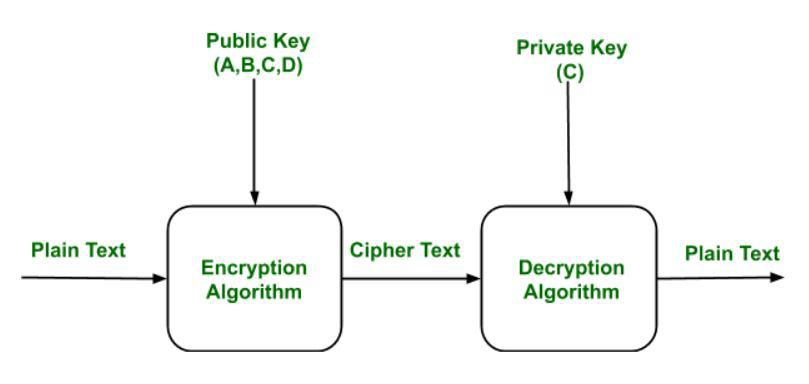

パスワードは、長らくデジタル世界の「鍵束」でした。しかし鍵は増えすぎ、複雑化した合鍵管理は、人の記憶と運用の限界を超えてしまいました。今、パスキーが静かに主役の座をうかがおうとしています。パスキーは公開鍵暗号を土台に、装置や生体認証を用いてログインを行う仕組みで、仕様としてはFIDO2 / WebAuthnに準拠しています。これは単に利便性だけを高める技術ではなく、損失を最小化する「安全側に倒れる」設計思想の技術といえます。

たとえば、怪しいリンクが紛れ込んだフィッシングメール、総当たり攻撃、漏えいリストによるアカウント乗っ取りといった日常化した脅威に対して、パスキーは攻撃の踏み台を減らし、攻撃者の“採算”を悪化させる役割を果たします。自然界で例えるなら、防波堤を沖に置いて波のエネルギーを減衰させる消波ブロックのように、企業に届く前の段階で被害を鈍らせるイメージです。特に、クラウドサービスやSaaSを多用するIT・ソフトウェア企業にとっては、事業継続を守るインフラと言えるようになってきています。

背景には、クラウド移行とモバイル化の加速があります。認証は、もはや社内ネットワークの境界を守る門番だけでは足りず、サービスとユーザーが出会う「境界のない縁側」へと移動しました。IDは事業のKPI(継続率、LTV、CAC)にも直結する経営テーマです。パスワード再発行の導線ひとつで離脱率が変わることを、現場の担当者は肌で感じています。パスキーの価値はログイン速度の改善にとどまりません。漏えいリスクの母集団を縮小し、復旧や調査にかかる管理コストの「ベースライン」を恒常的に下げることに真価があります。

損失回避の心理で見れば、企業が本当に守りたいのは「利便性」よりも「信頼」です。IT・ソフトウェア産業では、SaaS間連携やAPIによる取引が密になり、一つの侵害がサプライチェーン全体へ伝播する危険性が高まっています。中小企業の社長にとっても、「一社の事故が取引先全体の信頼問題に発展しうる時代」になっているからこそ、「失わない設計」を事業継続計画の核として考える必要があるのです。

課題は、多くの場合、技術そのものよりも「人」と「運用」にあります。端末紛失、復旧手続き、共有端末の扱い、ロール変更、委託や兼業といった働き方の多様化など、現実の「例外」こそが理想的なゼロトラストを綻ばせます。パスキーも万能ではありません。同期型パスキーとデバイス縛りのFIDOセキュリティキー、いずれも利便性と分離(セパレーション)のトレードオフを抱えています。さらに、パスワードを並存させるハイブリッド期間は、旧来のフィッシング耐性の弱点を温存してしまいます。

導入拡大の局面では、「移行曲線をどう描くか」が重要になります。全社一斉導入はスピードは出ますが破綻リスクも高まります。段階的な導入は安全ですが、現場が「いつまでも移行が終わらない」と感じてしまうと惰性を生みます。組織心理を考えれば、損失回避の観点から「戻らない仕組み」を先に用意し、そのうえで段階導入を進めるのが定石です。社長としては、「どこまでを経営判断でロックし、どこからを現場に委ねるか」を明確に決めておく必要があります。

データ面を見ると、パスワード由来のインシデントが依然として攻撃の起点を大きく占めているという現実があります。一方で、FIDO準拠の実装は、フィッシング耐性とユーザー完了率の両面で改善傾向が報告されています。ここで重要なのは、数値の絶対値よりも「攻撃者の選好が変わる」点です。成功確率が下がれば、攻撃はコストの低い別経路へと流れていきます。たとえば、初期侵入ではなく、セッションハイジャックやサプライチェーンを狙う方向に変化します。海流が堤防で曲がるように、攻撃の流線が変わっていくイメージです。

したがって、パスキー導入は単独で完結させてはいけません。「ID境界」に加え、「セッション管理」「構成管理」「ログ分析」といった複数レイヤーでの対策が必要になります。数字は羅針盤ですが、進路は全体の海図で定めるべきです。すでにゼロトラストやCO2見える化など、他のリスク管理を扱った社内の取り組みと合わせて考えると、経営全体のリスクマネジメントとして統合しやすくなります。たとえば、同サイト内の「IT・セキュリティ関連記事」でも、リスクと信頼をセットで考える視点が共有されています。

倫理の視点では、「同意」と「可逆性」が鍵になります。生体認証は、技術的には身体の情報を鍵のトリガーとして使っているだけですが、ユーザーの心理としては「体を差し出している」ように感じてしまうことがあります。そのため、テンプレートが端末外に出ない設計であることをわかりやすく伝えること、復旧のための第二経路(セキュリティキーや同居家族のデバイス、オフィス来訪対応など)を、人間にとって理解しやすいストーリーとして提示することが必要です。

さらに、プロダクト側のダークパターン、たとえば安易なパスワード回帰や不要なSMS収集などは、長期的な信頼を大きく損ねます。倫理とは抽象的な理念ではなく、ユーザーの時間と注意を乱用しないオペレーションそのものだと考えるべきです。中小企業の社長にとっては、「自社のサービスがどの程度ユーザーの信頼を消耗しているか」を点検するきっかけにもなります。

展望として、パスキーは「鍵の置き換え」から「関係のプロトコル」へと意味を拡張していくと考えられます。企業間、デバイス間、個人間で、誰が誰をどの範囲で代表できるのか。委任、取り消し、期限、証跡といった一連の振る舞いを、人が違和感なく理解できるインターフェースへ落とし込めるかどうかが問われます。IT・ソフトウェア産業は、ここでつまずくと、取引先が最も嫌う「予期せぬ信頼の毀損」を招いてしまいます。

逆に言えば、今の段階で慎重に移行を設計できれば、将来の拡張で失うものは少なくて済みます。波はたしかに大きいですが、潮の向きは明瞭です。私たちは、帆の張り方と風を受け流す角度を、今まさに選んでいると言えます。中小企業の社長にとっては、「どのタイミングで踏み出すか」「何から始めるか」を決めることが、将来の損失回避と競争力の両方につながっていきます。

この記事へのコメントはありません。