情報漏洩一発アウト時代の「パスキー」導入術――中小IT企業が取引先を守る損失回避戦略

国内外の比較事例

海外では、プラットフォーマーが同期型パスキーを標準化し、主要サービスが段階的に対応範囲を拡大しています。初期は任意選択(オプトイン)、次に強い推奨、その後デフォルトという流れで、人の習慣形成に合わせて「戻り道」を徐々に狭める設計になっています。国内でも大手ネットサービスや金融関連での採用が進んでおり、業務アカウントでは社給端末へのプラットフォーム認証器登録を前提に、特権ロールには外部認証器を必須とする構成が増えています。

どの事例にも共通している肝は、登録(エンロール)と復旧の「物語設計」です。最初の10分の体験が、その後の長期定着を左右します。ここは社長の視点から見ると、「最初の導入体験にどこまで投資するか」という意思決定になります。短期的な工数を惜しんで適当な設定で済ませてしまうと、現場でのトラブルや離脱が増え、結果的にコスト高になるリスクが高まります。

一方で、中小事業者やレガシーシステムへの依存度が高い分野では、SAMLや独自ID基盤との接続、共有端末運用、委託先アカウント管理など、移行の壁が高い場合も多いです。海外では、IDaaS(Identity as a Service)を活用して、標準プロトコルとガバナンスを「丸ごと外注」することで段差を減らす例が目立っていますが、国内では多様な業務要件を内製で積み上げる傾向が残っています。柔軟性というメリットがある一方、属人化やドキュメント不備に陥りやすいのが現状です。

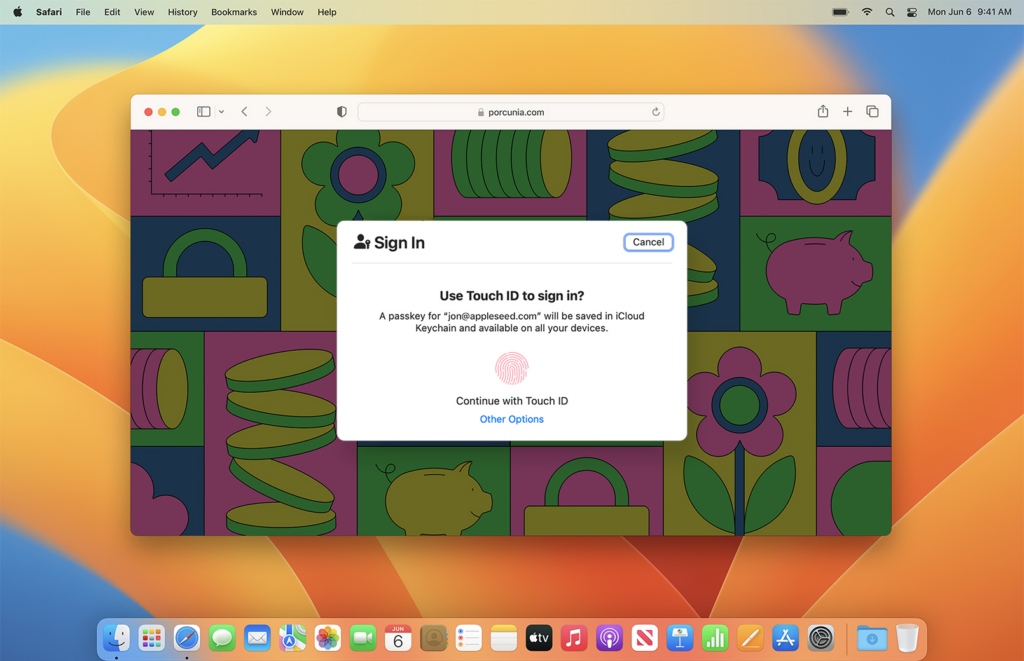

ここでも、損失回避の観点が効きます。「最悪時に困らない」ために、標準の受け皿を持っておくことが、長期的な負債の回避につながります。たとえば、Appleの公式ドキュメント「パスキーについて」や、FIDO Allianceの「Passkeysガイド」などは、経営者が「世界の標準の方向性」をつかむ上でも参考になります。

データが示す課題と兆し

現場のデータを見ると、パスワード起点のサポート工数や、リセット起因の離脱は無視できない割合を占めています。一方で、パスキー導入後に初回登録フローで離脱が一時的に増えるケースも報告されています。これは、新しい儀式に対する「行動コスト」が顕在化するためです。この課題に対する対策はシンプルですが効果が大きいです。

- 登録を、すでに利用者が集中している業務フローやオンボーディングのタイミングに寄せる。

- 代替経路を同時に用意し、「一度つまずいたら二度と戻れない」という状況を避ける。

- 登録完了後に、小さな報酬(ログイン時間の短縮や、セキュリティスコアの可視化など)を設計する。

数字そのものは企業やサービスごとに異なりますが、「どこで失敗しやすいか」という分布は似ていることが多いです。ボトルネックは、「最初の一里」と「例外時の一歩目」に集中します。中小企業の社長としては、「どこにサポート要員を厚く配置するか」「どのKPIをモニタリングするか」を決めておくだけでも、導入後のトラブルを大きく減らせます。

- KPI設計:完了率(初回/30日)、復旧平均時間、ヘルプデスク問い合わせ比率、特権ロールの強化率など。

- ログ分析:登録/拒否イベント、認証失敗の主因、デバイス種別、異常な地理情報や時間帯など。

- リスク低減:パスワード保管の削減、フィッシング報告件数の減少、セッション乗っ取り検知状況の変化。

- 信頼指標:取引先監査の所要時間、再発防止策の明確性、インシデント後の回復曲線など。

重要なのは、利害関係者にとっての「安心の指標」を先に定義しておくことです。IT・ソフトウェアの現場では、リリース速度と安定運用の二律背反に陥りがちですが、認証については「速度を上げながら安全側へ寄せられる領域」があります。たとえば、パスキーの強制適用をA/Bテストで段階導入し、影響を計測しながらリスク許容度を調整する方法があります。これにより、「新しいもので失敗したくない」という損失回避の感情曲線と、「慣れれば早い」という学習曲線の交点を、組織にとって良い位置に移すことができます。

この記事へのコメントはありません。