「情報持ち出し」なぜ止められないのか――ゼロトラストと委託統治で守る顧客信頼の設計図9つ

技術と背景

「データ持ち出し」とは?技術定義と仕組み

持ち出し(データエクスフィルトレーション)は、許可されない経路・状況で機微データが組織境界外へ移転することを指す。今日、その経路は多層である。USBや外付けHDDのような物理媒体、メール添付や個人クラウド、個人メッセージアプリ、SaaS間の連携、ブラウザのダウンロード、スクリーンショットや印刷、私物スマホの写真撮影、さらには生成AIへの貼り付けなど、可視化しにくい面が増えた。

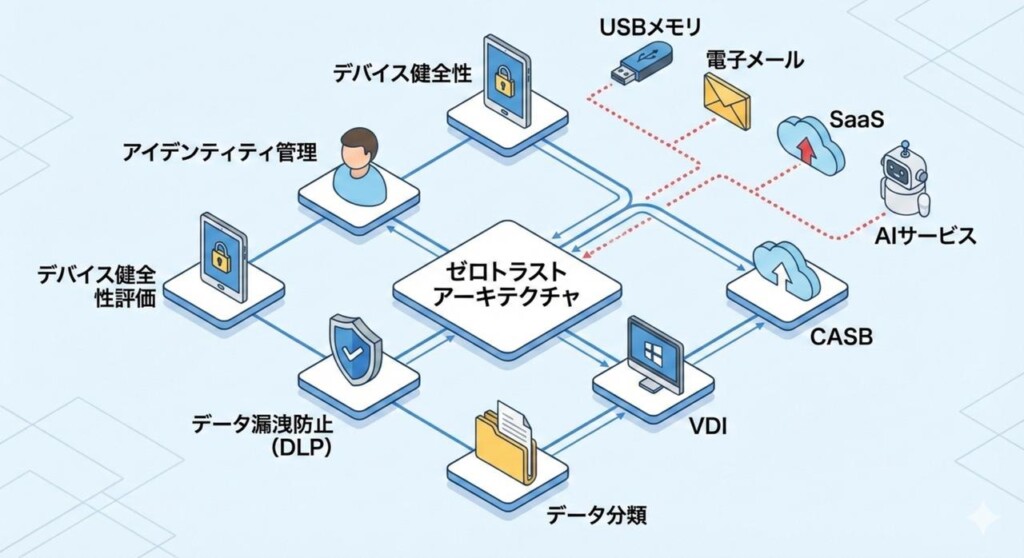

従来の境界型(社内ネットワーク=安全)の設計では、出向先・代理店・BPO・クラウドなど外延が広がる現実に追随できない。ゼロトラストは「誰も信用しない」ことではない。「検証できるものだけを許可する」原則である。具体的には、アイデンティティ(人・サービス)とデバイス状態、データの機密度に応じ、アクセスを都度検証し、最小権限・時間限定・用途限定で付与する。

持ち出し防止の中核は、DLP(Data Loss Prevention)と分類・暗号・隔離の組み合わせだ。エンドポイントDLPはUSBや印刷、スクリーンキャプチャの制御を担い、クラウドDLP/CASBはSaaS間のデータ移転を監視・遮断する。VDI/DaaSは「画面だけを配信」してデータを端末に残さない。機密度ラベル(CIP/情報分類)と自動暗号化は、仮に流出しても読めなくする最後の砦である。

さらに近年はDSPM(Data Security Posture Management)やDDR(Data Detection & Response)が台頭し、クラウド内のデータ配置・権限・漏出経路を継続的に点検・是正する。生成AIに対しては、プロンプトフィルタとトークンレベルのDLP、RAGの境界制御、AIゲートウェイでの監査が鍵になる。重要なのは、一つの製品で全てを解決できないという理解だ。設計図(アーキテクチャ)と運用(人・プロセス)こそが決定要因である。

データが示す「産業の地殻変動」(比較・推移・構造化表)

出向・代理店依存の販売モデルは、信頼と人間関係に根差した日本的合理性を持つ。一方で、データが境界を越えるたびに目視監督に頼りやすく、統制の自動化が遅れた。非連続の変化は、境界からデータ中心・API中心への転換である。

| 項目 | 従来(境界型) | 現在(移行期) | 将来(データ中心) |

|---|---|---|---|

| 業務単位 | 拠点・人・紙 | 拠点+SaaS | データ・API・ワークフロー |

| 権限設計 | 役職ベース(RBAC) | 役職+条件(条件付きアクセス) | 属性+コンテキスト(ABAC+ポリシー・アズ・コード) |

| データ移転 | メール/USB/紙 | SaaS間連携+一部隔離 | データルーム/VDI/計算移転 |

| 監査 | 定期・サンプリング | ログ集中+アラート | 継続監査(Continuous Compliance) |

| 委託管理 | 契約条項中心 | 契約+月次報告 | 契約+技術証跡自動連携(API) |

| 主なリスク | 目視漏れ・人為 | シャドーIT・SaaS氾濫 | 誤検知・モデル偏り |

| 技術 | 主目的 | 導入コスト目安(中小100名規模) | 導入期間 | 強み | 留意点 |

|---|---|---|---|---|---|

| エンドポイントDLP | USB/印刷/画面制御 | 初期100〜300万円+年50〜150万円 | 1〜2か月 | 物理経路を確実に抑止 | 例外運用が複雑化 |

| クラウドDLP/CASB | SaaS間の移転監視 | 年150〜400万円 | 1〜3か月 | シャドーIT可視化 | 対応SaaSの差異 |

| VDI/DaaS | データを端末に残さない | 初期300〜800万円+年200〜600万円 | 2〜4か月 | 出向・外部委託に有効 | 体感性能とコスト |

| ZTNA/SASE | アプリ単位の安全接続 | 年120〜360万円 | 1〜2か月 | VPN依存から脱却 | ポリシー設計が肝 |

| DSPM/DDR | データ配置と権限の健全性 | 年200〜500万円 | 2〜3か月 | クラウド内の盲点を削減 | 運用の熟度が必要 |

| AIゲートウェイ | 生成AIへの持ち出し制御 | 年100〜300万円 | 1〜2か月 | プロンプト/応答の監査 | ユーザ体験と抑止の両立 |

| 年 | トレンド | 現場影響 |

|---|---|---|

| 2010年代 | 境界防御、紙からSaaSへ移行開始 | 局所最適、可視化は限定的 |

| 2020–2022 | リモートワーク急拡大、VPN飽和 | 私物端末・個人クラウドの混入 |

| 2023–2024 | ゼロトラスト/EDR普及、AI業務利用 | AI経由の持ち出しが新リスクに |

| 2025– | データ中心設計、連続監査、契約と証跡のAPI統合 | 「持ち出せない」前提の業務フローへ |

「データは移動させない。必要なときだけ、必要な計算を呼び出す。」――これが今後10年の標準設計である。

この記事へのコメントはありません。